IT-Sicherheitsmanagement ist ein so komplexes wie wichtiges Thema. Dieser Beitrag von Max Engelhardt gibt Ihnen einen ersten Überblick in die verschiedenen Aspekte: vom IT-Sicherheitskonzept über die Idee des IT-Grundschutzes bis hin zu konkreten Maßnahmen.

Dieser Beitrag ist ein Ausschnitt aus „Hacking und IT-Security für Einsteiger – Der leichte Weg zum IT-Security- Experten“, erschienen im BMU-Verlag. Mehr über das Buch am Ende des Artikels!

Inhaltsverzeichnis

Grundlagen

Die Funktions- und Leistungsfähigkeit von Unternehmen hängt entscheidend von der Informationssicherheit ab. Um diese zu gewährleisten, müssen die Verantwortlichen zunächst einige Dinge genau bestimmen:

- was in welchem Fall als sicher zu verstehen ist

- welche IT-Systeme in welchem Maße geschützt werden sollen

- wie hoch die Kosten und der Aufwand für die Einführung und den Betrieb von Sicherungsmaßnahmen sein dürfen

- welches Risiko sie bereit sind, trotz implementierter Maßnahmen weiter zu tragen (Restrisiko)

Die Bearbeitung dieser Punkte erfolgt unter sich ständig ändernden Gegebenheiten. Demzufolge ist das Erreichen von IT-Sicherheit kein einmaliges Projekt, sondern ein sich stets wiederholender Prozess. Die Planung, Steuerung und Kontrolle dieses Prozesses ist Aufgabe des Informationssicherheitsmanagements.

Zusammengefasst beinhaltet Informationssicherheitsmanagements oder IT-Sicherheitsmanagement alle

- Führungsaufgaben

- Führungstechniken

- Führungsmittel

- Aspekte der Organisation

die sich mit IT-Sicherheit beschäftigen.

Der Zweck des IT-Sicherheitsmanagements ist die Erreichung der Informationssicherheitsziele und damit das Abwenden von Schäden an der IT und auch Schäden, welche durch die IT verursacht werden. Wobei der Grad der Erreichung wesentlich von der Risikobereitschaft der Akteure abhängt.

Dieser geforderte oder erreichte Grad an Sicherheit wird im Informationssicherheitsniveau beschrieben. Dieses Niveau ist natürlich keine Zahl, sondern wird in Schutzklassen oder Absicherungsvarianten umgesetzt.

Die Umsetzung des geforderten Informationssicherheitsniveaus wird über das IT-Sicherheitskonzept geplant. Ein IT-Sicherheitskonzept ist ein Entwurf der geplanten Vorgehensweise zur Erreichung und Erhaltung eines gewünschten oder geforderten Sicherheitsniveaus. Damit wird die IT-Sicherheitsstrategie eines Unternehmens erfüllt.

In einer IT-Sicherheitsstrategie verankert die Leitung einer Organisation grundlegende Aussagen zum Stellenwert der IT-Sicherheit und der Ziele, die damit erreicht werden sollen. Die wichtigsten Aussagen der IT-Sicherheitsstrategie werden in einer Leitlinie zur Informationssicherheit oder IT-Sicherheitsleitlinie dokumentiert. Dazu gehören zum Beispiel die grobe Definition der Informationssicherheitsziele für verschiedene Organisationsbereiche, die Festlegung der IT-Sicherheitsorganisation sowie die Beschreibung von allgemeinen Maßnahmen zur Planung, Entwicklung, Durchsetzung und Kontrolle der verschiedenen Aufgaben des Sicherheitsmanagements. Detaillierte Sicherungsmaßnahmen sind nur Bestandteil des Sicherheitskonzepts.

Die Abb. 1.7 zeigt die wichtigsten Konzepte des Informationssicherheitsmanagements in einer Pyramide. Natürlich kann es je nach Organisation weitere Konzepte oder Dokumente geben, aber dies sind die wichtigsten. Je weiter oben ein Konzept angeordnet ist, desto strategischer ist dieses angelegt. Die Anforderungen an die IT-Systeme und die konkreten Sicherungsmaßnahmen hingegen sind eher für die operative Ebene.

Dies bedeutet, dass eine IT-Sicherheitsstrategie nur grobe Ziele vorgeben wird, wie zum Beispiel „Unsere extern erreichbaren Webapplikationen müssen besonders abgesichert sein“. Hier werden keine konkreten Maßnahmen oder Zielerreichungsgrade genannt.

Die Sicherungsmaßnahmen auf der untersten Ebene sind hingegen sehr konkret. Hier werden explizit Konfiguration von Betriebssystemen oder die Mindestlänge eines Passworts festgelegt.

Ein weiterer Aspekt ist die Langlebigkeit der jeweiligen Konzepte. Je strategischer ein Dokument ist, desto seltener wird es geändert. Dies liegt daran, dass eine Neuausrichtung der Strategie wesentliche Änderung in allen Bereichen nach sich ziehen würde, aber auch daran, dass die Aussagen der Strategie sehr generisch sind und somit nicht so oft einer Änderung bedürfen.

Die konkreten Sicherungsmaßnahmen dagegen werden sich eventuell täglich ändern, wenn neue Schwachstellen oder Angriffsmöglichkeiten veröffentlich werden, muss ein IT-System anders konfiguriert oder eingesetzt werden als am Tag davor.

Was ist ein ISMS?

Ein ISMS ist ein Informationssicherheitsmanagementsystem. Dieses umfasst alle Aufgaben die zur Implementierung des Informationssicherheitsmanagements notwendig sind. Dies bedeutet, dass das ISMS unter anderem alle im vorherigen Abschnitt genannten Konzepte und Dokumente entwirft. Außerdem enthält das ISMS die notwendigen Verantwortungsbereiche und Organisationsstrukturen um die geforderte Informationssicherheit zu erreichen. Das ISMS dient also dazu, alle Ziele der IT-Sicherheit zu erreichen.

Der Aufbau eines ISMS kann von einem Unternehmen oder einer Organisation natürlich alleine vorgenommen werden, allerdings ist dies extrem aufwendig und ressourcenintensiv. Aus diesem Grund existieren gleich mehrere Standards und Leitfäden, welche dabei helfen, ein ISMS aufzubauen.

Die Nutzung solcher Standards hat mehrere Vorteile:

- Verringerung der Wahrscheinlichkeit, dass wichtige Punkte, zum Beispiel gesetzliche oder gesetzesähnliche Regelungen, vergessen werden

- Reduktion des Aufwands für die Konzeption des Managementsystems, durch Vorgabe von Aufgaben, Rollen sowie Strukturen

- Leitfäden und Standards bieten eine gemeinsame Sprachgrundlage über die Grenzen von Unternehmen und Organisationen hinweg

- Vorgaben für die Dokumentation des ISMS

- Option zur Zertifizierung und damit der Erhöhung der Nachvollziehbarkeit und Transparenz der Bemühungen um IT-Sicherheit auch für externe Interessengruppen

- Erleichterung der Zusammenarbeit von Unternehmen und Organisationen in der IT-Sicherheit

Einige der verbreitetsten Standards werden im Folgenden auch beschrieben. Grundsätzlich gibt es jedoch zwei Vorgehensweisen bei der Erarbeitung eines ISMS:

- Risikoanalyse oder

- Grundschutz

Risikoanalyse erklärt

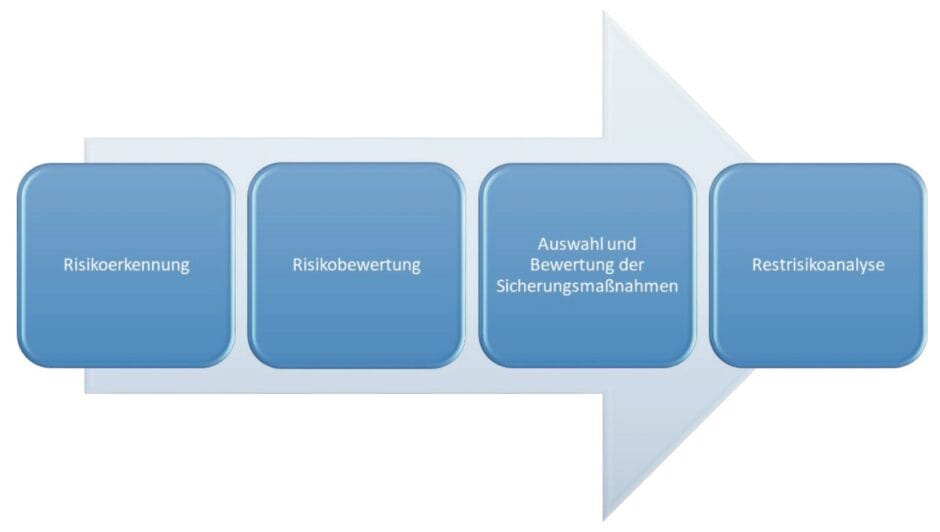

Eine Risikoanalyse ist ein systematischer Prozess zur Identifikation und Einschätzung des Umfangs von Risiken. Bei der Durchführung einer Risikoanalyse werden mögliche Bedrohungen und Gefahren ermittelt, analysiert und bewertet, um anschließend angemessene Sicherungsmaßnahmen zur Vermeidung, Verringerung bzw. Begrenzung von erkannten Risiken ergreifen zu können. Dabei folgt der Prozess der Risikoanalyse meist dem Schema aus Abb. 1.8.

Zuerst müssen die Risiken gefunden und erkannt werden, um diese anschießend zu bewerten. Für diese Risiken müssen dann entsprechende Sicherungsmaßnahmen ausgewählt werden. Die Restrisikoanalyse zeigt dann, ob die Maßnahmen bereits ausreichen.

Der Ansatz der Risikoanalyse wird in vielen Managementsystemen genutzt und ist weit verbreitet. Grundsätzlich werden spezifisch für die aktuellen Gegebenheiten die Risiken bestimmt, um darauf abgestimmt Maßnahmen zu finden, welche das Restrisiko so weit verringern, dass dies akzeptiert werden kann.

Die andere Art zur Entwicklung eines ISMS bietet die Vorgehensweise eines Grundschutzes. Beim Grundschutz handelt es sich um einen Best-Practice-Ansatz. Die Entwicklung eines IT-Sicherheitskonzepts erfolgt durch Auswahl von allgemein anerkannten und für notwendig erachteten Sicherungsmaßnahmen.

Idealerweise gibt es Leitfäden bzw. Checklisten von anerkannten Autoritäten, die für typische IT-Systeme Standard-Sicherungsmaßnahmen vorschlagen, die ein Mindestmaß an IT-Sicherheit ermöglichen. Die Angemessenheit der Sicherungsmaßnahmen wird mit der „üblichen Praxis“ in vergleichbaren Organisationen begründet. Die Auswahl der Maßnahmen erfolgt, ohne die tatsächlich vorhandenen Risiken näher zu untersuchen.

Grundschutz erklärt

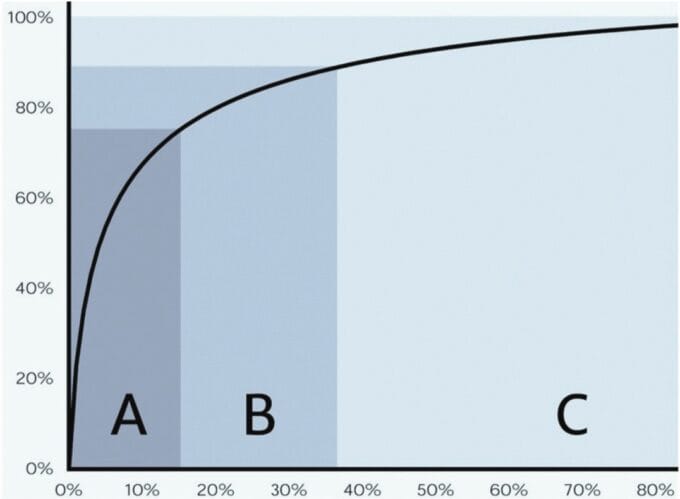

Die Idee des Grundschutzes lautet kurz zusammengefasst: Mit vertretbarem Aufwand sollen Standard-Risiken mithilfe von Standard-Sicherungsmaßnahmen bekämpft werden, um damit ein Standard-Sicherheitsniveau zu erreichen. Damit ähnelt der Grundschutz einer ABC-Analyse (siehe Abb. 1.9).

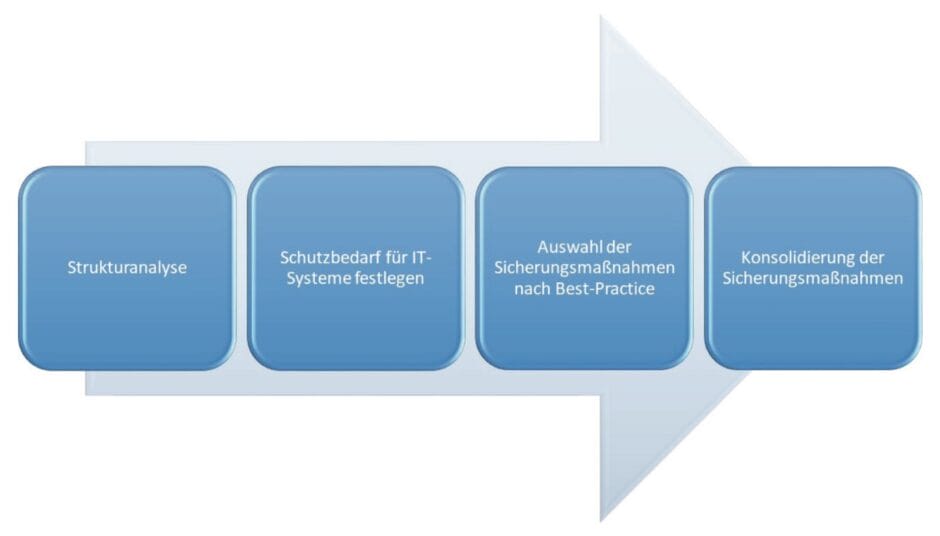

Der Grundschutz setzt Standard-Sicherungsmaßnahmen mit geringem Aufwand und einem hohem Nutzen für die IT-Sicherheit um. Dies sind Maßnahmen, die im obigen Diagramm in die Kategorie A fallen. Für den Grundschutz gibt es ebenfalls einen generischen Prozess:

Bei der Grundschutz-Vorgehensweise werden zuerst alle IT-Systeme über eine Strukturanalyse bestimmt. Anschließend wird der Schutzbedarf dieser IT-Systeme festgelegt. Dieser bestimmt in einem gewissen Maß die jetzt folgende Auswahl der Sicherungsmaßnahmen. Als letzter Schritt werden die geforderten Sicherungsmaßnahmen mit den bereits realisierten verglichen, um so eine konsolidierte Liste zu erstellen. Dies stellt dann das IT-Sicherheitskonzept dar.

Standards für die Entwicklung eines ISMS

Wie bereits angekündigt werden jetzt einige der bekanntesten Standards für die Entwicklung eines ISMS vorgestellt. Dabei wird hier mit den Standards begonnen, welche hauptsächlich die Grundschutz-Variante verwenden.

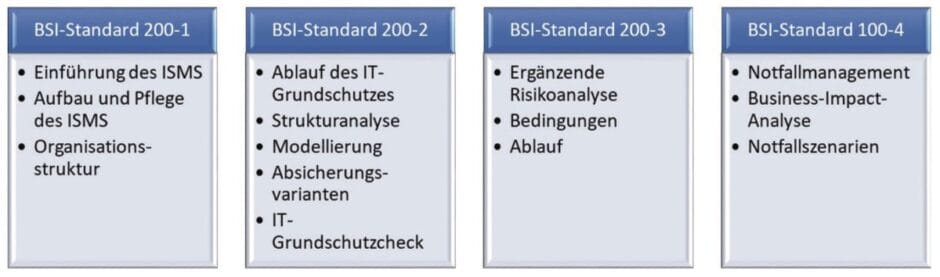

Der prominenteste Vertreter dieser Variante in Deutschland ist der IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnologie (BSI). Dieser wird über vier BSI-Standards definiert.

Dabei hat der BSI-Standard 100-4 eine Sonderrolle und wird in diesem Artikel nicht erläutert. Im Buch finden Sie weitere Informationen dazu im Abschnitt 1.6.3.

Die BSI Standards 200-1 und 200-2 beschreiben den Aufbau des ISMS und die IT-Grundschutz Methodik, wobei der Standard 200-1 mehr die Managementebene abdeckt. Der Standard 200-3 zeigt, dass auch der Aufbau eines ISMS nach der Grundschutzvariante nicht ohne Risikoanalyse auskommt. Auch der IT-Grundschutz des BSI sieht in einigen Fällen eine Risikoanalyse vor. In welchen Fällen dies nötig ist, wird nach der Erläuterung der IT-Grundschutz Methodik gezeigt.

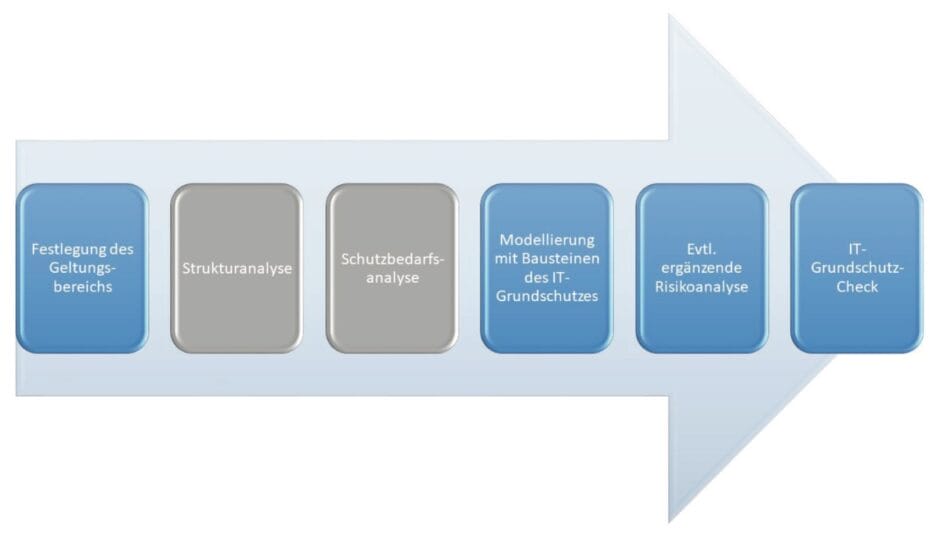

Die IT-Grundschutz-Methodik beschreibt den Prozess der Erstellung eines IT-Sicherheitskonzeptes nach dem IT-Grundschutz des BSI. Dabei ähnelt dieser dem allgemeinen Grundschutzprozess. Wichtig ist dabei vor allem, wie die Sicherungsmaßnahmen ausgewählt werden.

Die grau hinterlegten Schritte sind identisch mit dem Grundschutzprozess. Entscheidend beim IT-Grundschutz ist die Modellierung mit den Bausteinen des IT-Grundschutzes. Diese werden in einer extra Publikation, dem IT-Grundschutz Kompendium, jährlich neu veröffentlicht. Diese Bausteine versuchen IT-Systeme, welche in der Strukturanalyse gefunden wurden, abzubilden. Jeder Baustein enthält:

- Eine Beschreibung, für welche IT-Systeme der Baustein gilt

- Typische Gefährdungen, die auf diesen Baustein wirken

- Abgrenzungen zu anderen Bausteinen

- Anforderungen an diesen Baustein in drei Varianten

- Basis

- Standard

- Erhöht

- Teilweise gibt es noch Umsetzungshinweise, wie eine Anforderung erfüllt werden kann

Die Modellierung der IT-Systeme resultiert also in einer Liste von Maßnahmen, welche umgesetzt werden müssen, um die Anforderungen des IT-Grundschutzes zu erfüllen. Diese Maßnahmen werden dann im IT-Grundschutz-Check zum IT-Sicherheitskonzept zusammengefasst. In 80% aller Fälle ist dies der Weg zum IT-Sicherheitskonzept.

Es gibt aber einige Fälle, in denen eine ergänzende Risikoanalyse durchgeführt werden muss:

- IT-Systeme, welche nicht durch einen Baustein des Kompendiums abgebildet werden können

- IT-Systeme mit erhöhtem Schutzbedarf

- IT-Systeme mit untypischer Nutzung

Spezielle Fachanwendungen können oft nicht mit Bausteinen des IT-Grundschutzes modelliert werden, sodass hier eine Risikoanalyse durchgeführt werden kann. Ein anderes Beispiel ist die Bundeswehr: Werden Server in einem Bundeswehrzelt in der Wüste aufgestellt, ist dies eine untypische Nutzung, da der Baustein „Allgemeiner Server“ nur für Server in abgeschlossen, geschützten Räumen gilt.

Weitere Beispiele für die Entwicklung eines ISMS nach der Grundschutzvariante sind ISIS12 oder die Special Publications des NIST, wobei auch hier in einigen Fällen eine Risikoanalyse durchgeführt werden muss.

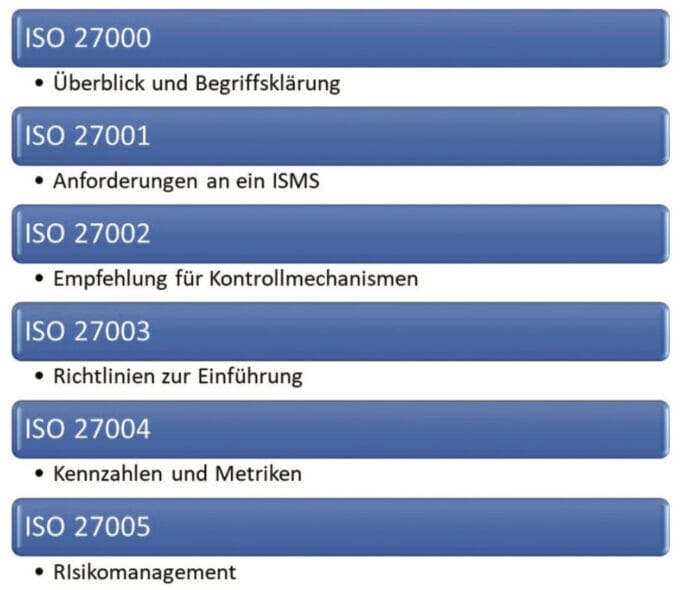

Kommen wir zu den Vorgehensweisen zur Entwicklung eines ISMS, welche auf einer Risikoanalyse beruhen. Der internationale Standard in diesem Feld ist die ISO 27000-Reihe. Diese besteht aus sechs Hauptpublikationen:

Das wichtigste Dokument ist dabei die ISO 27001, da hier die Anforderungen an ein ISMS definiert werden. Dabei werden grundlegende Anforderungen definiert, aber es muss immer eine Risikoanalyse für den gesamten Geltungsbereich durchgeführt werden. Die ISO 27002 gibt dann Empfehlungen für gewisse Anforderungen der ISO 27001, aber der Inhalt der ISO 27002 ist nur eine Empfehlung und muss nicht umgesetzt werden um zertifiziert zu werden. Die führenden Anforderungen ergeben sich immer aus der Risikoanalyse, welche nach dem Schema aus Abb. 1.8 abläuft.

Weitere bekannte Vorgehensweisen, um ein ISMS zu entwickeln, ergeben sich aus den IT-Rahmenwerken ITIL und COBIT 5. Hier werden einige Anforderungen an IT-Sicherheit konkret definiert, aber meist auch zusätzlich die Einführung eines Risikomanagement nach ISO 2700x gefordert.

Vor- und Nachteile von Grundschutz und Risikoanalyse

Beide Varianten der Erarbeitung eines ISMS haben Vor- und Nachteile. Der Hauptvorteil des Grundschutzes ist, das nach Best-Practice Anforderungen bzw. Maßnahmen ausgewählt werden, d.h. diese Sicherungsmaßnahmen haben sich bewährt. Allerdings kann dadurch ein viel zu hohes IT-Sicherheitsniveau erreicht werden oder ein zu geringes. Bei der risikobasierten Vorgehensweise werden die Anforderungen maßgeschneidert ausgewählt, sodass exakt das IT-Sicherheitsniveau erreicht, welches verlangt ist. Allerdings ist die Durchführung einer Risikoanalyse bereits für eine mittelgroße IT-Struktur sehr aufwendig und meist nur mit externer Hilfe machbar.

Eine Übersicht der Vor- und Nachteile folgt:

| Grundschutz | Risikoanalyse | |

| Vorteile |

|

|

| Nachteile |

|

|

Sicherungsmaßnahmen

Nachdem eine der oberen Vorgehensweisen vollständig durchgeführt wurde, entsteht ein maßgeschneidertes IT-Sicherheitskonzept für die entsprechende Organisation oder das Unternehmen. Dies bedeutet, dass die enthaltenen Sicherungsmaßnahmen auch individuell zugeschnitten sind. Allerdings gibt es einige Arten von Sicherungsmaßnahmen, die fast immer zum Einsatz kommen. Diese werden im Folgenden erläutert und lassen sich grob in vier Kategorien einteilen, welche in Abb. 1.15 dargestellt sind.

Alle diese Maßnahmen können nicht unabhängig voneinander betrachtet werden und bedingen sich gegenseitig. So muss der Zutritt zu einem Serverraum organisatorisch geregelt sein und gleichzeitig durch infrastrukturelle Maßnahmen (baulich abgeschlossen, Schließsystem) gesichert sein.

Organisatorische Sicherungsmaßnahmen

Organisatorische Maßnahmen umfassen vor allem Regelungen, Richtlinien und Anweisungen für Mitarbeiter der Organisation. Dabei bilden diese oft das Gerüst der Informationsverarbeitung und damit auch für die restlichen Sicherungsmaßnahmen. Konkret werden wir hier auf Schulung und Sensibilisierung eingehen, denn diese beiden Arten werden oft vernachlässigt.

Informationssicherheit lässt sich ohne Mitwirkung und Unterstützung der Mitarbeiter und der Leitungsebene einer Organisation nicht erreichen. Was hier offensichtlich fehlt, ist eine ausreichende Sensibilität für dieses Thema. Sensibilisierungsmaßnahmen sollten dabei auf drei Ebenen organisiert werden:

- regelmäßig (zum Beispiel monatlich) interessante Sicherheitsinformationen bereit stellen oder aktuelle Themen beleuchten,

- regelmäßig (zum Beispiel ein- bis zweimal jährlich) eine interessante interne Veranstaltung zum Thema Informationssicherheit durchführen, dabei zum Beispiel über reale Schadenvorfälle berichten und ihre Auswirkungen auf die Organisation darstellen,

- in hartnäckigen Fällen Mitarbeiter persönlich ansprechen und Überzeugungsarbeit leisten.

Dabei kann die Verteilung der Informationen auch über ein Intranet geschehen, allerdings ist die Wirkung von Präsenzveranstaltungen immer wesentlich größer.

Außerdem ist es wichtig, jede Art von Sensibilisierungsmaßnahme regelmäßig zu wiederholen, da der Effekt schnell nachlässt. Weiterhin besteht das Problem oft darin, dass Sensibilisierungsmaßnahmen von Mitarbeitern des eigenen Hauses nicht ernst genommen werden bzw. nicht den gewünschten Effekt erzeugen. Aus diesem Grund wirken hier die Argumente eines Externen manchmal Wunder. Dies gilt vor allem für die Führungsebene.

Eine weitere organisatorische Sicherungsmaßnahme sind Schulungen. Schulungen unterscheiden sich von Sensibilisierungen dadurch, dass spezifisches Wissen zum Arbeitsplatz und den Abläufen des Mitarbeiters vermittelt wird.

Sobald eine Leitlinie zur Informationssicherheit vorliegt und spätestens, wenn ein IT-Sicherheitskonzept erstellt worden ist, geht es darum, die Inhalte in geeigneter Weise an die Mitarbeiter zu vermitteln. Grundsätzliches Ziel der Schulung ist es, das notwendige Sicherheitswissen zu vermitteln, und zwar bezogen auf den jeweiligen Arbeitsplatz und dessen Anforderungen. Jeder Mitarbeiter muss deshalb die Sicherheitsziele und Sicherheitsmaßnahmen kennen, die für seinen Arbeitsplatz und die von ihm bekleideten Rollen wichtig sind.

Dabei ist der Bedarf von IT-Mitarbeitern, Administratoren oder Prozessverantwortlichen natürlich wesentlich höher als der eines Sachbearbeiters. Entsprechend sollten die Schulungen auch geplant werden.

Neue Schulungsmaßnahmen ergeben sich stets bei gravierenden Änderungen an den geschäftlichen Prozessen oder deren Sicherheitsziele, auch bei Systemwechsel oder Einsatz neuer IT-Produkte und Anwendungen.

Während Schulungen und Sensibilisierungen meist ganz am Anfang eines Umsetzungsplanes für ein IT-Sicherheitskonzept stehen, sind Audits meist gegen Ende des Umsetzungsplans angesiedelt. Die Aufgabe interner Audits ist die objektive Beurteilung der Sicherheitslage. Dabei werden meist nur Audits für bestimmte Funktionsbereiche oder Prozesse durchgeführt, da ein Audit aller Aspekte der IT-Sicherheit einen viel zu großen Aufwand erzeugen würde.

Interne Audits durchzuführen ist Pflicht sowohl im Zusammenhang mit der Erfüllung von ISO 27001 wie auch bei Anwendung des IT-Grundschutzes.

Bei einem Audit muss zuerst eine Planung erstellt werden. Was soll von wem, wann auditiert werden? Damit stellt sich direkt Frage nach den Auditoren. Hier können sowohl externe als auch interne herangezogen werden, wobei meist häufiger interne Audits durchgeführt und seltener (zum Beispiel alle 2 Jahre) externe Audits.

Ein Audit schließt immer mit einem Auditbericht, welcher die Ergebnisse des Audits enthält und Hinweise zu Verbesserung oder sogar grobe Verstöße aufzeigt.

Eine weitere wichtige organisatorische Sicherungsmaßnahme sind Rollenverteilungen und Organisationspläne. Dabei liegt der Hauptzweck in der Aufteilung der Verantwortungen und entsprechenden Arbeitsbereiche. Hier sind für jede Rolle folgende Dinge festzulegen:

- klare Zuständigkeiten,

- Rollen- und Aufgabenbeschreibungen,

- eine Festlegung der Schnittstellen zwischen den Rollen und Einheiten

Da die Informationssicherheit ein abteilungsübergreifendes Thema ist, sind die Rollen meist keiner Abteilung zugeordnet. Einige Beispiele dafür sind:

- IT-Sicherheitsbeauftragte(r) bzw. IT Security Manager

- Notfallbeauftragte(r)

- Datenschutzbeauftragte(r)

- Compliance Manager

- Betriebs- bzw. Personalrat

- interne Auditoren und Revisoren

Das Fehlen von klaren Rollenverteilungen oder Unklarheiten in der Zuständigkeit können dazu führen, dass Aufgaben, wie das Bearbeiten eines Sicherheitsvorfalls, parallel oder schlimmstenfalls gar nicht erledigt werden.

Sicherheitskritische Rollen und Aufgaben, wie die oben genannten, sollten nicht per Zuruf an eine Person übertragen werden, sondern schriftlich mit einem entsprechenden Schreiben oder direkt im Arbeitsvertrag festgehalten werden.

Neben sicherheitskritischen Rollen sollten natürlich auch andere sicherheitskritische Tätigkeiten mit entsprechenden Arbeitsanweisungen versehen werden, sodass schriftlich festgehalten wurde, wie ein Prozess korrekt anlaufen soll. Hilfreich sind hier zusätzliche Hilfsmittel, wie Checklisten oder Ähnliches.

Wie zu Beginn dieses Abschnitts bereits erwähnt, wirken organisatorische Maßnahmen immer mit technischen oder infrastrukturellen Maßnahmen zusammen und dieses Prinzip sollte auch eingehalten werden. Wenn es möglich ist, eine organisatorische Richtlinie, wie Zutrittsregelungen, technisch zu erzwingen, dann sollte dies zusätzlich umgesetzt werden.

Andernfalls werden ausschließlich organisatorische Festlegungen schnell regelmäßig ignoriert.

Personelle Sicherungsmaßnahmen

Als Nächstes werden personelle Sicherungsmaßnahmen betrachtet. Natürlich zählen einige der organisatorischen Sicherungsmaßnahmen, wie Rollenbeschreibungen, ebenfalls in diese Kategorie. Die Übergänge sind fließend.

Die erste personelle Sicherungsmaßnahme, welche jeder Arbeitnehmer unterschrieben muss, ist der Arbeitsvertrag. Hier sollte schon auf die Richtlinien zur Informationssicherheit und deren Beachtung Bezug genommen werden, denn oft ist es den Mitarbeitern nicht bewusst, welche Eigenverantwortung zur Informationssicherheit ihnen übertragen wurde.

Zur Vermeidung von Missverständnissen müssen entsprechende organisatorische Regelungen, welche alle Mitarbeiter betreffen, direkt mit dem Arbeitsvertrag unterzeichnet werden. Dazu zählen:

- Verwendung der Firmenzugänge zum Internet

- Geheimhaltung von Passwörtern und PINs

- Verwendung von E-Mail und Telefonie

- Weitergabe von Geräten und vertraulichen Informationen an Familienmitglieder

- Private Verwendung der organisationseigenen PC, Notebooks etc.

Diese Liste erhebt keinen Anspruch auf Vollständigkeit. Ein weiterer kritischer Punkt, welchen personelle Sicherungsmaßnahmen abdecken müssen, sind Funktionswechsel und Kündigungen.

Funktionswechsel innerhalb einer Organisation bedingen meist die Zunahme oder Abnahme von Sicherheitsverantwortung. Anforderungen an die Geheimhaltung von Informationen können sich bei diesem Übergang ebenfalls ändern. Bisher genutzte Berechtigungen sind durch andere zu ersetzen.

Insofern sollte ein Tätigkeitswechsel sicherheitsmäßig ähnlich betreut und überwacht werden wie ein Ausscheiden und eine anschließende Neueinstellung.

Wenn Mitarbeiter aus welchen Gründen auch immer die Organisation verlassen, muss frühestmöglich das Sicherheitsmanagement davon in Kenntnis gesetzt werden. Zum einen muss hier das Risiko abgeschätzt werden, welches der Mitarbeiter darstellt solange er noch angestellt ist und bereits von seinem Weggang Kenntnis hat. Hier ist eventuell eine Beurlaubung des Mitarbeiters bis zum endgültigen Kündigungstermin die einzige Lösung. Zum anderen muss sichergestellt werden, dass dem Mitarbeiter zum Kündigungstermin alle digitalen und physischen Berechtigungen entzogen werden.

Gefällt dir dieser Artikel?

Dann trage dich jetzt ein ins „Update am Montag“ und bleibe über neue Inhalte auf dem Laufenden. Kein Spam! Bereits knapp 2.000 Leser:innen sind dabei.

Technische Sicherungsmaßnahmen

Technische Maßnahmen sind alle Sicherungsmaßnahmen, die auf IT-Systeme direkt angewendet werden. Ein klassisches Beispiel dafür ist das Patchmanagement: Alle IT-Systeme müssen zeitnah und regelmäßig mit Updates und Patches versorgt werden. Inbegriffen sind hier nicht nur Endgeräte und deren Software, sondern auch Switche, Firewalls und Router. Jede Hardware, welche eine Art Betriebssystem oder Firmware besitzt, muss gepatcht werden. Da die Zahl der betroffenen IT-Systeme schnell an die Tausend gehen kann, sollte dieser Prozess automatisiert von einem Patchmanagementsystem durchgeführt werden.

IT-Systeme mit einem veralteten Softwarestand sind verwundbar für viele Arten von Angriffen und bieten oft den ersten Einstieg in ein Netzwerk für den Angreifer. Von diesem verwundbaren System aus werden dann alle weiteren infiziert.

Ein weiteres Beispiel für technische Maßnahmen sind Zugangskontrollen für IT-Netzwerke. Diese regeln, wer Zugriff auf ein Netzwerk haben darf und wie dieser Zugang zustande kommt. Dabei können Zertifikate, Passwörter oder Hardwaretoken zum Einsatz kommen. Außerdem ist hier zu unterscheiden zwischen drahtlosen und verkabelten Netzwerken.

Während man kabelgebundene Netzwerke oft mit baulichen Maßnahmen schützen kann, ist dies bei kabellosen Netzwerken nahezu unmöglich. Zu den baulichen Maßnahmen gehören verschlossene Verteiler- und Serverräume bzw. Patchfelder, wobei dies bereits zu infrastrukturellen Sicherungsmaßnahmen zählt. Kabellose Netzwerke, wie Bluetooth, WLAN, Richtfunk oder andere, nutzen als Übertragungsmedium die Luft und müssen rein über Verschlüsselung geschützt werden, da das Mithören des Datenverkehrs immer möglich ist.

Infrastrukturelle Sicherungsmaßnahmen

Infrastrukturelle Sicherungsmaßnahmen umfassen alle Maßnahmen an der Infrastruktur, insbesondere Brandschutz, Stromversorgung und Gebäudeschutz. Bezogen auf das IT-Sicherheitskonzept ist vor allem die Zutrittskontrolle von Bedeutung: Wie werden unbefugte Personen vom Zutritt zum Gebäude oder zu bestimmten Teilen des Gebäudes abgehalten? Dabei ist meist der generelle Zugang wichtig und der Zugang zu Server- beziehungsweise Verteilerräumen. Typische Maßnahmen sind Schließanlagen und ein dauerhafter Wachschutz.

Lesen Sie ergänzend dazu auch den UPLOAD-Beitrag „Zero Trust erklärt: Ein moderner Ansatz für Cyber Security“

Berechtigungskonzept

Ein entscheidendes Konzept, welches Wirkung auf alle vier Kategorien von Sicherungsmaßnahmen hat, ist das Berechtigungskonzept. Aufgrund seiner großen Bedeutung wird dieses hier separat aufgeführt. Im Grunde ist ein Berechtigungskonzept ebenfalls eine organisatorische Anweisung. Dies entscheidet über:

- Zutrittsrechte zu Liegenschaften, Gebäuden, Räumen und Sicherheitsbereichen,

- Zugriffsrechte zu Daten, Systemen und Komponenten, Anwendungen, Systemdateien,

- Zugangsrechte zu Anwendungen

und wirkt damit in alle bereits erwähnten Bereiche.

Die wichtigste Anmerkung zum Berechtigungskonzept ist, dass überhaupt eines existieren muss. Dies ist oft nicht der Fall. Wenn festgelegt ist, wer auf was Zugang, Zugriff oder Zutritt hat, muss weiterhin ein Genehmigungsverfahren für Änderungen, Entzug und Erhöhung der Rechte entwickelt werden. Dabei sollte immer eine höhere Instanz in das Genehmigungsverfahren involviert sein. Außerdem muss die Ausübung von Rechten aufgezeichnet werden. In IT-Systemen werden dafür Log-Dateien angelegt, welche regelmäßig ausgewertet werden sollten.

Lesetipp

Dieser Beitrag ist ein Ausschnitt aus „Hacking und IT-Security für Einsteiger – Der leichte Weg zum IT-Security- Experten“, erschienen im BMU-Verlag.

Dieser Beitrag ist ein Ausschnitt aus „Hacking und IT-Security für Einsteiger – Der leichte Weg zum IT-Security- Experten“, erschienen im BMU-Verlag.

Der Verlag über das Buch:

Trojaner und Sicherheitslücken dominieren in letzter Zeit immer wieder die Nachrichtenschlagzeilen, daher rückt das Thema IT-Sicherheit immer mehr in den Fokus vieler Unternehmen. Dieses Buch vermittelt Ihnen das Wissen Angriffsmethoden auf IT-Systeme zu verstehen, selbst durchzuführen und zu verhindern. Dabei wird auf der einen Seite das Wissen über die Verteidigung gegen Angriffe durch IT-Sicherheitsmanagement aufgezeigt. Auf der anderen Seite wird mit Kali Linux eines der wichtigsten Betriebssysteme für Hacking Schritt für Schritt erläutert. Mit verschiedensten Werkzeugen werden dabei Windows, Linux und Webanwendungen angegriffen. Damit sind Sie in der Lage die Sicht des Angreifers zu verstehen und sich erfolgreich zu verteidigen. Zusätzlich vermittelt Ihnen dieses Buch das grundlegende Wissen, um selbst als IT-Sicherheitsexperte aus der Angreiferperspektive tätig zu werden!

Sie können diesen Titel in digitaler oder gedruckter Form direkt beim Verlag kaufen.

Dieser Artikel gehört zu: UPLOAD Magazin 84

Hacker, Phisher, Datendiebe: In dieser Ausgabe helfen wir Ihnen in drei ausführlichen und tiefgehenden Artikeln, sich gegen typische Angriffszenarien zu schützen. In einem Beitrag geben wir eine Einführung ins IT-Sicherheitsmanagement: vom IT-Sicherheitskonzept über die Idee des IT-Grundschutzes bis hin zu konkreten Maßnahmen. Ein weiterer erklärt das „Zero Trust“-Prinzip. Und schließlich geben wir einen Überblick zu den wichtigsten Trends und und Bedrohungen rund um Cyber Security. Darüber hinaus haben wir zwei spannende Bonus-Artikel für Sie: Einer zeigt Ihnen auf, wie sich Marketing-Automation im B2B sinnvoll umsetzen lässt. Ein anderer stellt das E-Commerce-System Shopware 6 vor.

- Weitere Artikel aus dieser Ausgabe kostenlos auf der Website lesen ...

- Bleib auf dem Laufenden über neue Inhalte mit dem „Update am Montag“ …

Schon gewusst? Mit einem Zugang zu UPLOAD Magazin Plus oder zur Content Academy lädst du Ausgaben als PDF und E-Book herunter und hast viele weitere Vorteile!

Nach seinem Studium der Wirtschaftsmathematik hat Max Engelhardt langjährige Erfahrung im IT-Sicherheitsmanagement sammeln können. Dabei war ihm aber immer die Verbindung von Theorie und Praxis wichtig, sodass er in den letzten Jahren Erfahrung in Penetrationstests und Bug Bounty Hunting gesammelt hat. Neben seinem Job als IT-Sicherheitsbeauftragter vermittelt er sein Wissen als Tutor an Studierende.