Spätestens die Skandale um Prism und Tempora haben deutlich gemacht, dass altbekannte Grenzen für staatliche Überwachung nicht mehr zwingend bestehen. Aber es gibt Abhilfe wie das kostenlose „Tor“-Projekt, das eigentlich vor allem Dissidenten in Unrechtsstaaten helfen soll. Mit ihm lässt sich ein hohes Maß an Abhörsicherheit erreichen und Informationen kann man darüber in einem „Dark Web“ unerkannt austauschen.

Es soll in diesem Beitrag nicht um die Frage gehen, inwiefern die Überwachung gerechtfertigt ist oder ob niemand etwas zu verbergen habe. Es gibt genügend Situationen, in denen man ein erhöhtes Maß an Sicherheit braucht. Manche davon sind allgemein anerkannt, wie das Arztgeheimnis oder der Informantenschutz bei Journalisten. Glücklicherweise ist es hierzulande noch erlaubt, sich mithilfe von Projekten wie HTTPS Everywhere oder Tor zu schützen.

Entsprechend stellen wir diese beiden Dienste hier vor.

Inhaltsverzeichnis

Datenverkehr verschlüsseln mit HTTPS Everywhere

Ein Schritt zu mehr Sicherheit ist die Verschlüsselung des eigenen Datenverkehrs. Seiten, mit denen man sensible Daten austauscht, bieten das oftmals schon standardmäßig an. „HTTPS“ nennt sich das, ist an „https://“ in der Adressleiste des Browsers zu erkennen und wird oftmals durch ein zusätzliches Symbol wie ein Vorhängeschloss angezeigt. Zu solchen Seiten gehören beispielsweise häufig Weboberflächen von E-Mail-Angeboten.

Nicht immer kann man sich aber darauf verlassen, nicht doch wieder auf einem ungesicherten Teil der Website zu landen. Oder man ist standardmäßig auf einer unverschlüsselten Seite und muss die gesicherte Version erst manuell aufrufen.

Hier will das Projekt HTTPS Everywhere helfen. Es stellt entsprechende Erweiterungen für die Browser Firefox und Chrome zur Verfügung. Einmal installiert, sorgt es dafür, dass standardmäßig die HTTPS-Version der Seite angefordert wird.

Nachteil: Dies kann bisweilen dazu führen, dass manche Websites nicht mehr korrekt funktionieren. Auch die Anmeldung bei manchen WLANs wird nicht klappen, wenn man dazu zunächst auf eine Seite zur Anmeldung umgeleitet wird.

Zudem sollte man sich nicht zu sehr in Sicherheit wiegen, denn HTTPS Everywhere kann die Verschlüsselung nicht hinzufügen, wenn sie gar nicht erst angeboten wird.

Funktioniert die Verschlüsselung, lassen sich die hin- und hergeschickten Daten aber nicht mehr abhören oder gar unbemerkt verändern – so jedenfalls die Theorie. Wie Gregor S. in seinem Kommentar unten erklärt, ist darauf nicht mehr unbedingt Verlass.

Internetnutzung verschleiern mit Tor

Gerade die aktuellen Abhörskandale haben aber gezeigt, dass für die neugierigen Staatseinrichtungen gar nicht unbedingt die tatsächlichen Inhalte des Datenverkehrs interessant sind. Mindestens ebenso wichtig, wenn nicht sogar noch wichtiger, ist das Muster der Nutzung. Und auch mit HTTPS ist erkennbar, welche Seite man besucht, wann und für wie lange. Anhand der Datenmenge ließe sich sogar abschätzen, welche spezielle Unterseite abgerufen wird oder was man auf der Website wahrscheinlich gerade tut. All das ist durch HTTPS nicht geschützt.

Hier hilft wiederum das Tor-Projekt. Bei ihm verschleiert man, auf welchen Seiten man unterwegs ist oder welchen Dienst man eigentlich gerade benutzt. Auch die Website selbst sieht nicht mehr, woher der Nutzer eigentlich kommt. Das gelingt dadurch, dass der eigene, verschlüsselte Datenverkehr zwischen dem Server und dem eigenen Computer insgesamt dreimal umgeleitet wird. Dabei kann der Datenstrom kreuz und quer über den Globus geschickt werden. Freiwillige stellen ihre Rechner dafür zur Verfügung. Der Begriff „Onion“ („Zwiebel“) taucht in diesem Zusammenhang auf – man legt sozusagen mehrere Zwiebelschalen um den Internetzugang.

Um die Sicherheit weiter zu erhöhen, ist nirgends der komplette Pfad des Datenverkehrs bekannt. Jede Zwischenstation weiß nur, von welcher anderen Zwischenstation die Daten kommen und wohin sie weiterzugeben sind. Darüber hinaus wird dieser Zick-Zack-Weg der Daten auch immer wieder neu erstellt, während man das Internet nutzt.

Nachteil: Der Internetzugriff wird auf diese Weise natürlich verlangsamt.

Interessanterweise ist Tor aus einem Projekt der US-Marine hervorgegangen, um die Kommunikation zu schützen und wird auch noch heute gelegentlich dafür genutzt.

- Weitere Informationen über Tor auf der offiziellen Website.

- Mehr über die technischen Hintergründe finden sich hier beschrieben.

Anonymer Datenaustausch im „Dark Web“ von Tor

Man kann als Tor-Nutzer sogar noch eine Schippe Anonymität drauflegen, in dem man gar nicht das öffentlich erreichbare WWW benutzt. Denn Tor stellt auch „Hidden Services“ zur Verfügung. Dieses „Dark Web“ ist nur erreichbar, wenn man via Tor online ist. Darüber lassen sich ebenso Informationsangebote, Instant Messenger oder E-Mail bereitstellen. Aber im Gegensatz zum klassischen WWW weiß hier niemand, wer der andere ist. Weder kann der Anbieter der Tor-Seite sehen, wer sie benutzt, noch können Tor-Nutzer etwas über die Tor-Seite herausfinden.

- Technische Details finden sich auf dieser Seite.

- Wer einen solchen Hidden Service aufsetzen will, bekommt hier alle Informationen.

Lösungen für Normalanwender: Tor Browser Bundle & Co.

Wer Tor benutzen will, ohne sich laufend mit den technischen Hintergründen beschäftigen zu wollen, nutzt idealerweise das Tor Browser Bundle. Das gibt es für Windows, Mac und Linux sowie in diversen Sprachen. Einmal heruntergeladen und installiert, hat man dann einen auf Firefox basierenden Browser vor sich, der schon entsprechend eingerichtet und abgesichert ist. Auch der Zugang zu Tor wird nach dem Start automatisch hergestellt.

Weitere Möglichkeiten:

- Tails ist ein Betriebssystem, das man von einer DVD oder einem USB-Stick starten kann. Dadurch lassen sich andere Rechner als sichere Tor-Browser-Station benutzen.

- Mit Orbot kann man Tor auf einem Android-Gerät nutzen.

- Der Onion Browser bringt Tor aufs iPhone und iPad. Ein Nachteil: JavaScript lässt sich bei iOS nicht deaktivieren und das kann eine empfindliche Lücke in die eigene Tarnung reißen.

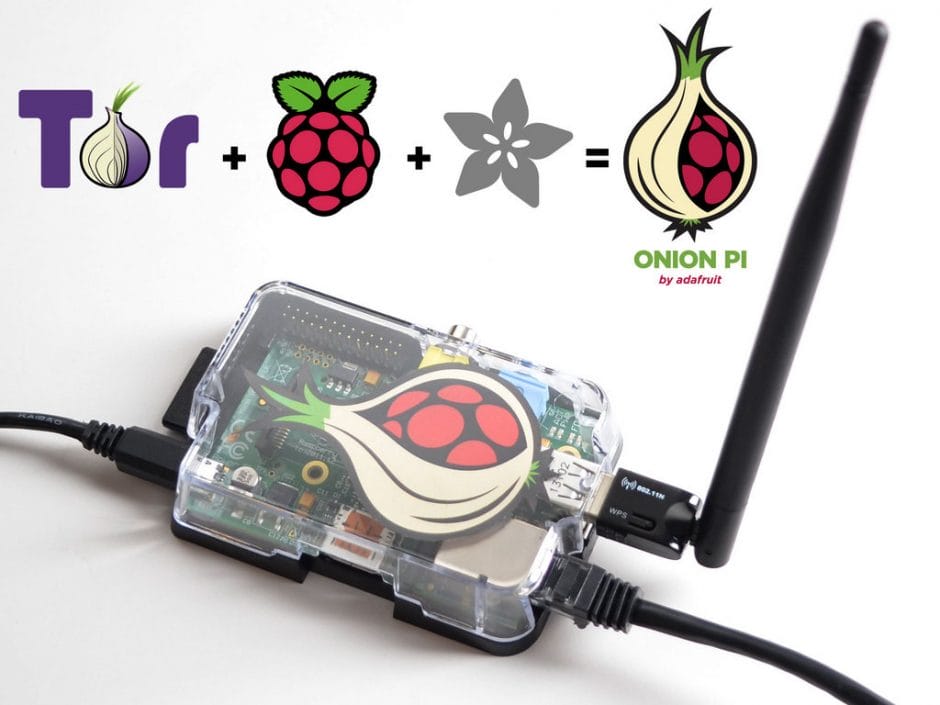

Hardwareprojekt für Bastler: Onion Pi Tor Proxy

Auch wenn das Tor Browser Bundle bereits sehr bequem ist und vielen Nutzern hilft, gibt es doch genügend Situationen, in denen Tor nicht auf diese Weise zur Verfügung steht. Das gilt beispielsweise, wenn ein Bekannter geschützt surfen möchte, ohne das Tor Browser Bundle zu installieren.

Dafür ist der Onion Pi Tor Proxy gedacht. Er besteht aus dem Minimal-Computer Raspberry Pi im Innern, der mit einem Wi-Fi-Adapter kombiniert wird. Wird er gestartet, stellt er ein WLAN zur Verfügung, das automatisch über Tor geroutet wird. Hier auf Adafruit gibt es die Anleitung. Ein Set mit allen benötigten Komponenten kann man sich im Adafruit Shop für umgerechnet 69 Euro bestellen.

Grenzen der Sicherheit: Was man als Nutzer beachten sollte

Eine hundertprozentige Sicherheit kann auch Tor in Kombination mit HTTPS Everywhere nicht bieten. Zum einen lassen sich durchaus aufwändige Überwachungsmethoden denken, die die Verschlüsselung und Verschleierung zumindest teilweise wertlos machen. Viktor Dite warnt in diesem Beitrag geradezu vor Tor, da auch dieses System unterwandert werden kann. Zum anderen und viel wichtiger: Das größte Sicherheitsrisiko ist der Nutzer selbst. Entsprechend werden staatlich Stellen, die den Nutzer auf die Spur kommen wollen, Fallen aufstellen.

Das Tor-Projekt gibt dabei folgende Tipps:

- Browser-Plugins wie Flash können dazu genutzt werden, die Identität des Nutzers trotz Tor herauszufinden. Deshalb sind sie im Tor Browser Bundle abgeschaltet. Man sollte davon absehen, andere Plugins oder Addons zu installieren.

- HTTPS Everywhere ist integriert, bietet aber keine hundertprozentige Sicherheit, sich auf einer verschlüsselten Seite zu bewegen. Hier hilft nur, die Adressleiste im Auge zu behalten.

- Es kann gefährlich sein, via Tor heruntergeladene Dokumente wie Word- oder PDF-Dateien zu öffnen, während man noch online ist. Da neben dem Tor-Zugang auch der normale Internetzugang weiterhin besteht, können solche Dateien andere Inhalte unverschlüsselt und unverschleiert nachladen und so die Identität des Nutzers verraten.

- Und natürlich sollte man auch schlau genug sein, seine Identität nicht selbst preiszugeben, in dem man seinen üblichen Nutzernamen etc. benutzt.

Was HTTPS Everywhere und Tor gegenüber neugierigen Blicken verstecken, erklärt diese interaktive Infografik.

Weiterlesen zum Thema

Mit HTTP Everywhere und Tor hat man aber selbst im besten Fall nur einen Teil der Überwachungsproblematik bedacht. Hier zwei weitere lesenswerte Beiträge:

- Anleitung auf Nerdcore: Tutorial: Wie man seine Mails mit PGP verschlüsselt

- Interview der FAZ mit Fefe: Der Überwachung entgehen? Das macht richtig viel Arbeit!

Jan hat mehr als 20 Jahre Berufserfahrung als Online-Journalist und Digitalpublizist. 2006 hat er das UPLOAD Magazin aus der Taufe gehoben. Seit 2015 hilft er als CONTENTMEISTER® Unternehmen, mit Inhalten die richtigen Kunden zu begeistern. Und gemeinsam mit Falk Hedemann bietet er bei UPLOAD Publishing Leistungen entlang der gesamten Content-Marketing-Prozesskette an. Der gebürtige Hamburger lebt in Santa Fe, New Mexico.

HTTPS / TLS muss mittlerweile als geknackt angesehen werden. Zunächst einmal gab es bereits diverse Einbrüche bei Zertifikats-Anbietern (Google hilft da weiter). Dann sind die größten Anbieter von Zertifikaten US-basierte Unternehmen, so dass es für die NSA kein Problem darstellen sollte, sich ein entspr. Zertifikat zu verschaffen und einen MITM-Angriff zu starten.

Last not least sind in der Forschung bereits Angriffs-Vektoren auf TLS dokumentiert. Sind zwar noch recht akademisch, aber wer weiß, ob die NSA mit ihren durchaus fähigen Mathematikern da nicht schon einen Schritt weiter ist.

Hi Gregor S., vielen Dank für den Kommentar. Ich habe das mal entsprechend im Artikel relativiert und auf deine Anmerkungen verwiesen.

POP Konten Diebstahl lässt grüßen ;)

TOR ist sehr gefährlich, wenn man nicht genau weiß, was man macht!! Einem 0815 User würde ich es NIEMALS empfehlen!

http://mizine.de/internet/tor-und-onion-pi-router-sind-gefaehrlich/

Hi Viktor, vielen Dank für den Hinweis. Ich habe einen Link auf deinen Artikel unter „Grenzen der Sicherheit“ ergänzt.